[InsecureBank] #1 환경 구축하기

인시큐어뱅크는 안드로이드 모의 해킹을 공부하기 위해 만들어진 앱입니다.

- Flawed Broadcast Receivers

- Intent Sniffing and Injection

- Weak Authorization mechanism

- Local Encryption issues

- Vulnerable Activity Components

- Root Detection and Bypass

- Emulator Detection and Bypass

- Insecure Content Provider access

- Insecure Webview implementation

- Weak Cryptography implementation

- Application Patching

- Sensitive Information in Memory

- Insecure Logging mechanism

- Android Pasteboard vulnerability

- Application Debuggable

- Android keyboard cache issues

- Android Backup vulnerability

- Runtime Manipulation

- Insecure SDCard storage

- Insecure HTTP connections

- Parameter Manipulation

- Hardcoded secrets

- Username Enumeration issue

- Developer Backdoors

- Weak change password implementation

위와 같은 취약점이 포함되어 있고 이제 하나씩 하나씩 따라가면서 공부를 해볼 계획입니다.

먼저 https://github.com/dineshshetty/Android-InsecureBankv2에서 레포지토리를 다운로드 합니다.

또는

git clone https://github.com/dineshshetty/Android-InsecureBankv2.git을 이용하셔도 됩니다.

이제 AndroLabServer를 실행시켜 주어야 합니다.

방금 받은 폴더 내부에 AndroLabServer라는 폴더로 들어가면 requirements.txt가 있는데, pip을 통해 필요요소들을 설치해 줍니다.

pip install -r requirements.txt

설치가 완료되었다면 AndroLabServer폴더 안에있는 app.py를 실행시켜줍니다.

python app.py

에뮬레이터, adb, python의 설치는 인터넷에 자료가 많으니 설명은 생략하겠습니다.

다음으로는 안드로이드 디바이스 또는 Nox, Genymotion등등 안드로이드 에뮬레이터를 준비합니다.

에뮬레이터를 실행 또는 디바이스를 연결한 뒤, adb devices를 입력해서 연결이 잘 되었는지 확인합니다.

이제 Android-InsecureBankv2-master폴더에 있는 InsecureBankv2.apk를 에뮬레이터에 설치해줍니다.

adb install InsecureBankv2.apk

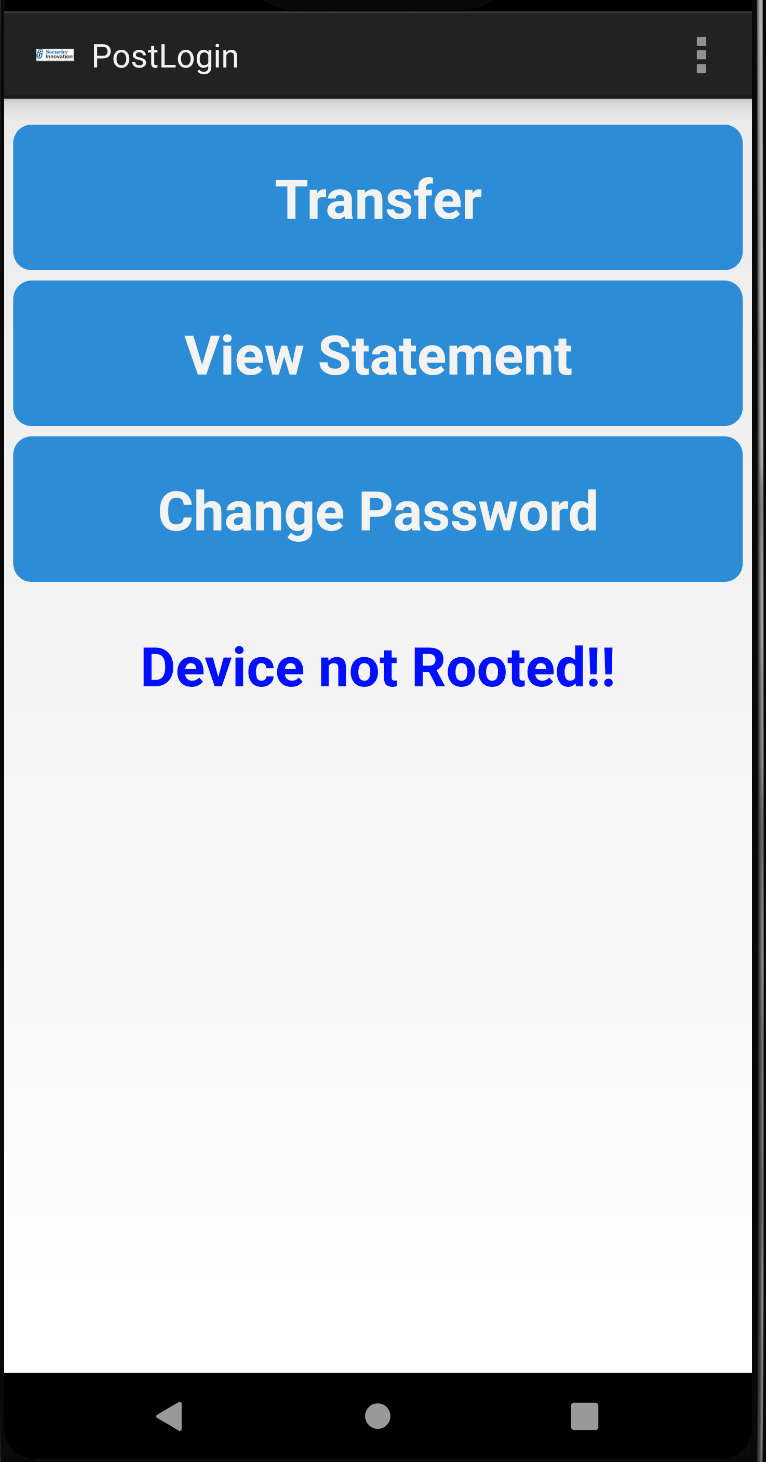

정상적으로 설치가 완료되고나면, 실행을 시켜봅니다.

• dinesh/Dinesh@123$

• jack/Jack@123$

위의 정보로 로그인을 해봅니다.

이때 Login버튼에 반응이 없다면 서버의 문제로 서버가 정상작동하고 있는지, 꺼져있지 않은지 확인해봅니다.

로그인까지 성공했으면, 환경구축은 끝났습니다.

'안드로이드 > InsecureBank' 카테고리의 다른 글

| [InsecureBank] #5 Exploiting Weak Cryptography (0) | 2020.01.15 |

|---|---|

| [InsecureBank] #4 Exploiting Android Content Provider (0) | 2020.01.10 |

| [InsecureBank] #3 Exploiting Android Activities (0) | 2020.01.08 |

| [InsecureBank] #2 Application patching , Week Auth (0) | 2020.01.08 |